Burp Suite - это мощный набор инструментов для тестирования безопасности веб-приложений и сайтов. С помощью этого инструмента можно протестировать буквально все, что вы захотите. Программу могут использовать не только профессионалы, но и новички с минимальным количеством усилий для ее освоения. Программа написана на Java, поэтому может работать на различных платформах, например, Windows, Linux или Mac.

Интерфейс Burp Suite интуитивно понятный, а среди инструментов есть прокси, паук, сканер, декодер, репитер, анализатор последовательностей и многое другое. В этой статье мы рассмотрим как пользоваться Burp Suite, основные возможности программы, а также как ее установить и настроить.

Содержание статьи

Установка Burp Suite

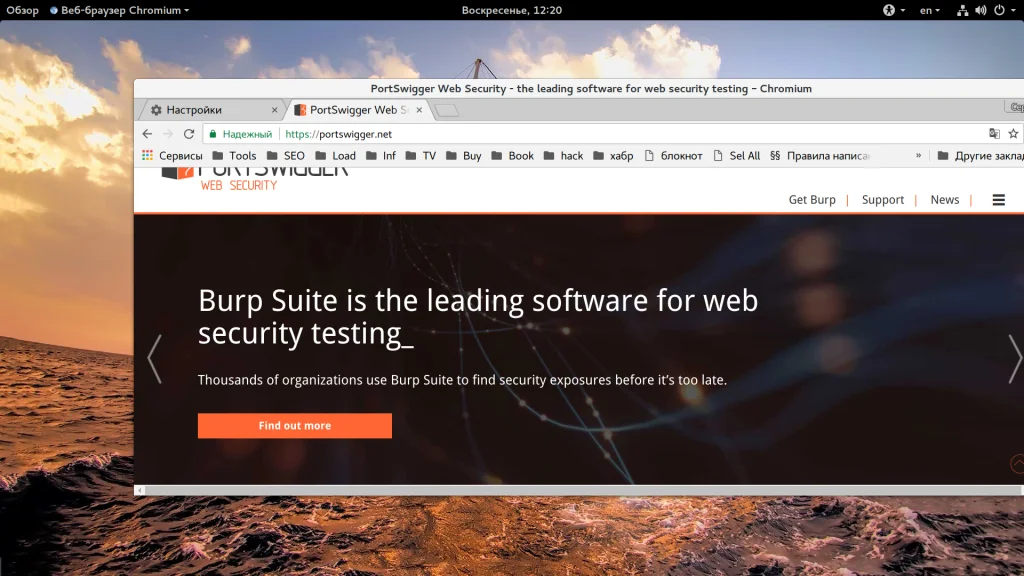

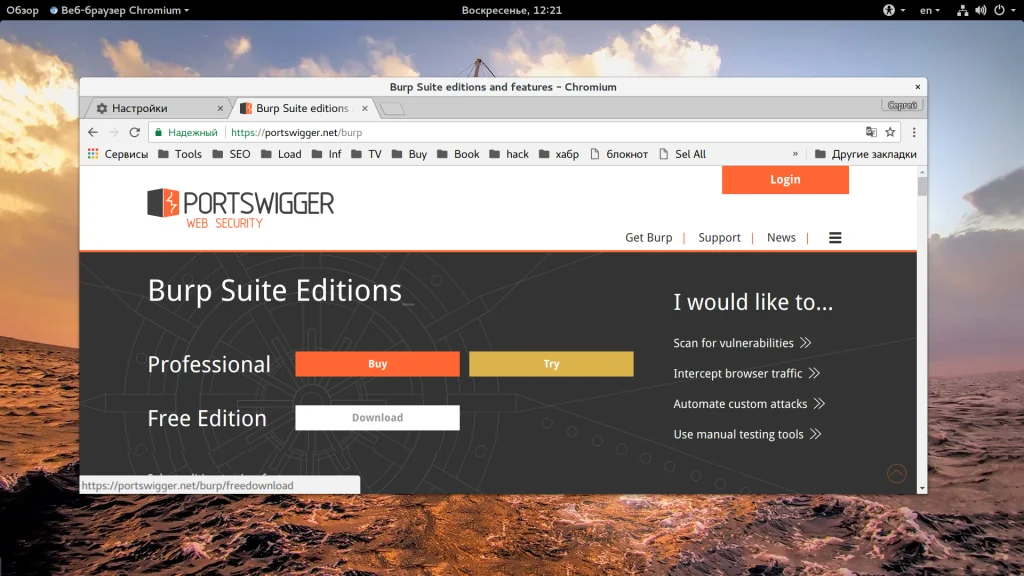

Вы можете загрузить программу из официального сайта. Для этого нажмите ссылку "Get Burp", затем выберите версию "Free":

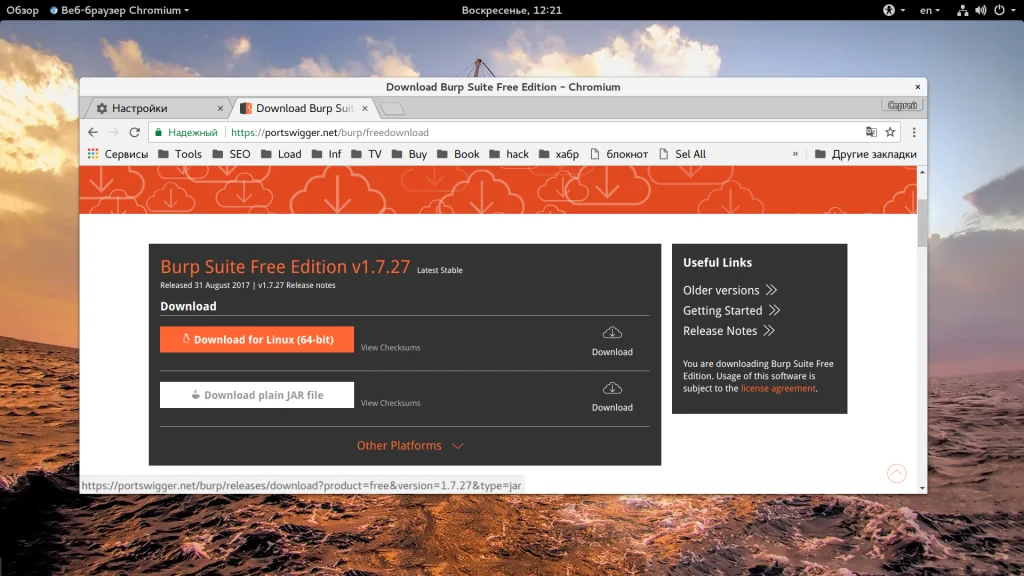

На следующем шаге вы можете выбрать версию в виде скрипта для Linux или же просто Jar файл, который можно запускать в любой операционной системе.

Теперь вы знаете как установить Burp Suite.

Запуск Burp Suite

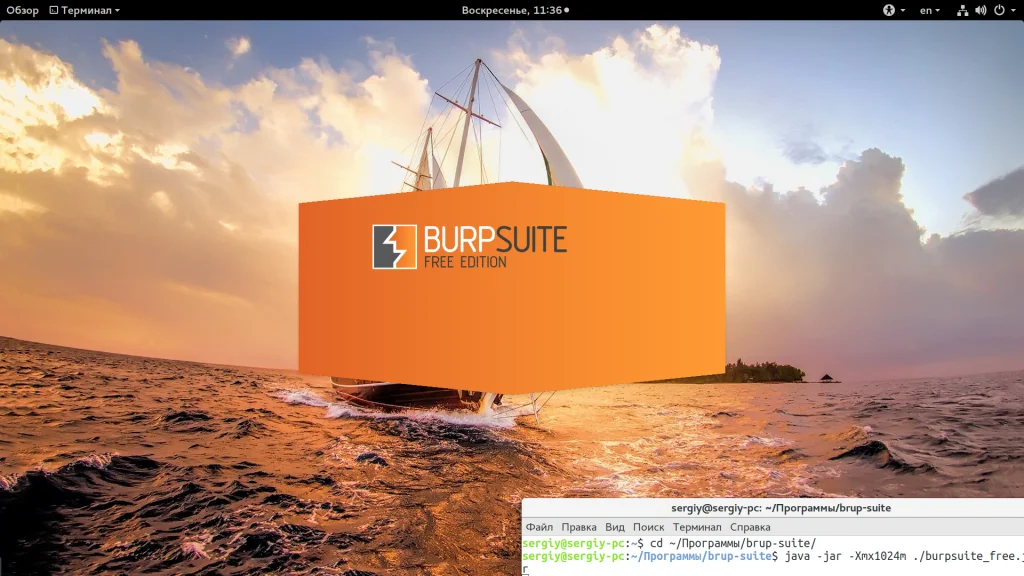

Для запуска программы вам понадобится установленная Java машина. Откройте командную строку в вашей системе:

- В Windows откройте меню "Пуск" и запустите "cmd.exe";

- В Mac OS X откройте главное меню, затем "Приложения", "Утилиты" - "terminal.app";

- В Linux запустите терминал из главного меню или нажмите Ctrl+Alt+T.

Затем наберите такую команду:

java -version

Если java установлена, то вы узнаете ее версию, если же нет, то вам будет нужно ее установить. Дальше вы можете запустить программу просто выполнив двойной клик по файлу .jar. Но можно запускать и через терминал:

java -jar -Xmx1024m /path/to/burp.jar

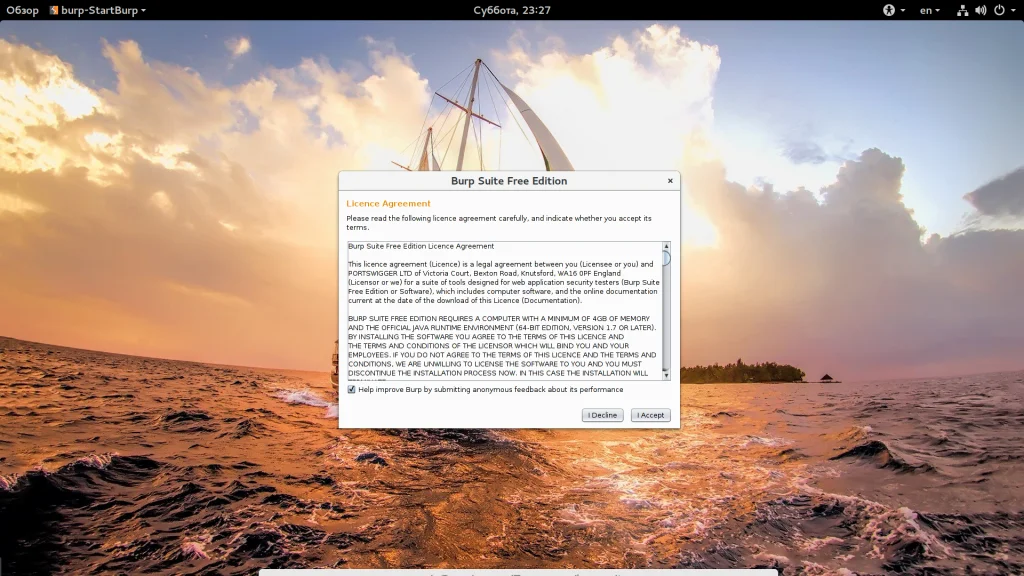

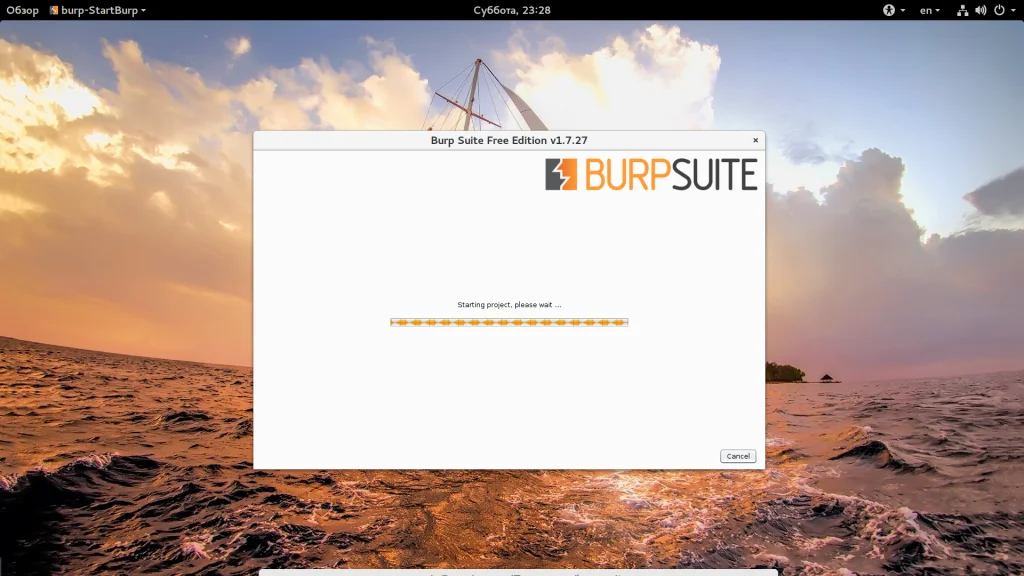

Здесь 1024 - это объем оперативной памяти, который компьютер выделит программе. Если все хорошо, то вы увидите заставку:

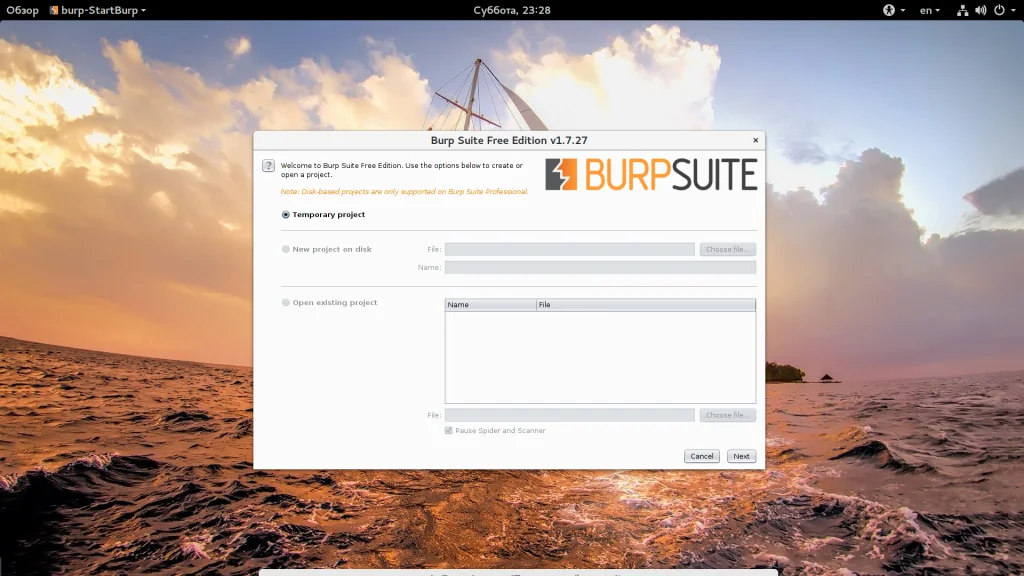

Дальше идет первоначальная настройка программы. В первом окне выберите "Temponary project":

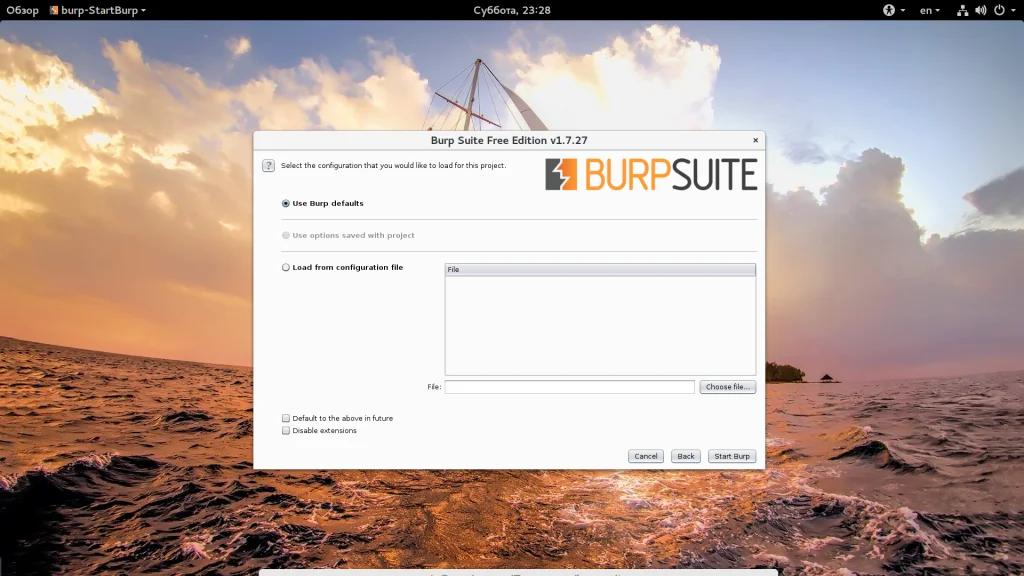

Затем выберите "Use Burp defaults":

Настройка burp suite завершена.

Как пользоваться Burp Suite

В набор инструментов BurpSuite входят такие программы, дальше мы кратко рассмотрим как пользоваться каждым из них:

- Прокси (Proxy) - для обработки запросов и ответов от сервера;

- Spider - паук для сбора информации на сайтах;

- Repeater - инструмент для замены данных в запросах;

- Intruder -

- Scanner - автоматический сканер уязвимостей, работает только в Pro версии.

Чаще всего Burp Suite используется в качестве прокси, именно с него мы и начнем.

1. Настройка прокси

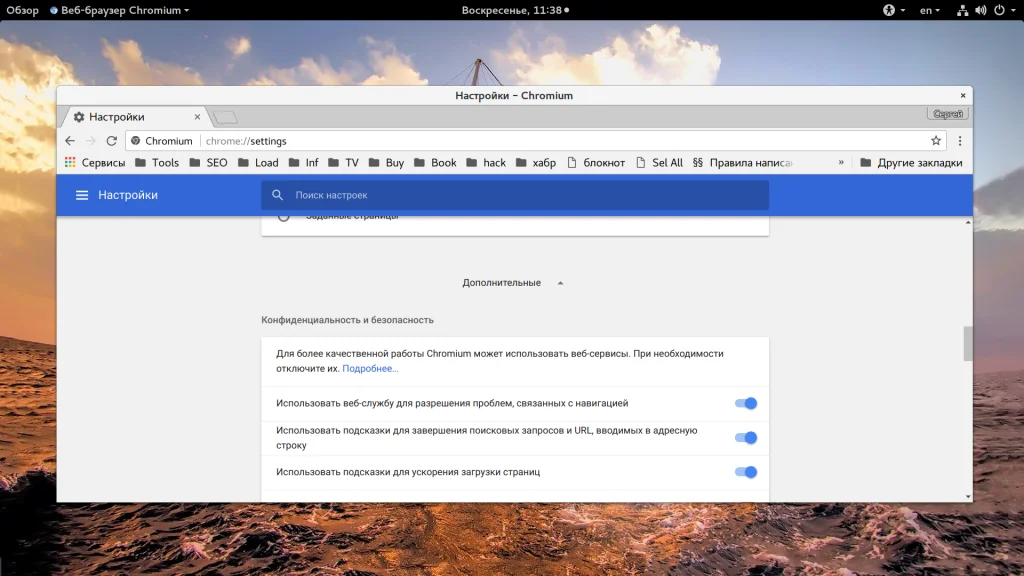

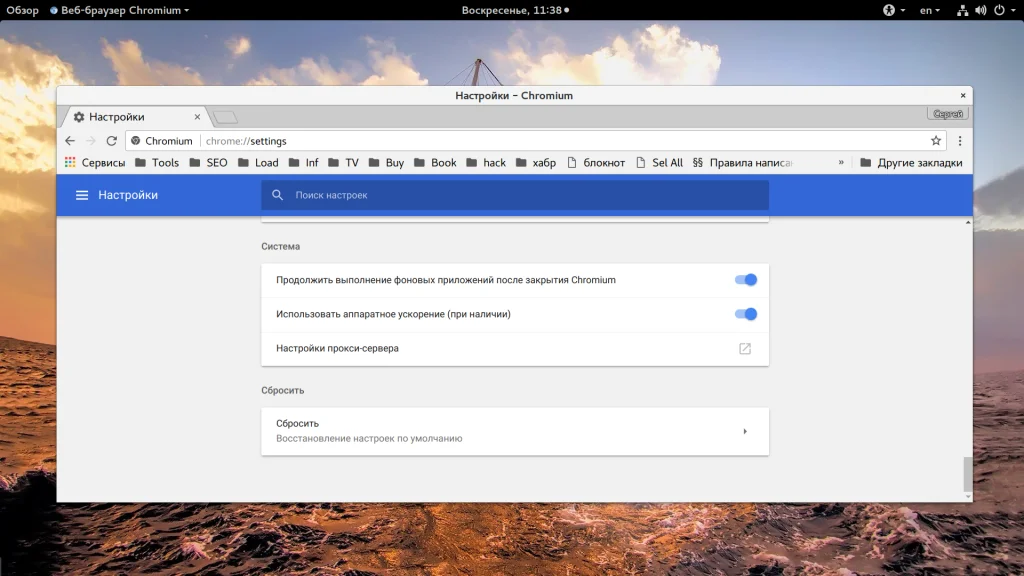

Когда вы пропускаете запросы к сайтам через прокси Burp Suite, то программа позволяет вам редактировать на лету любой из запросов или ответов, вы можете отслеживать все передаваемые заголовки и многое другое. Когда вы запускаете программу, прокси уже запущен, осталось только настроить браузер для работы с ним. Например, для Chrome, откройте "Настройки", затем "Дополнительно", а потом "Настроить прокси сервер":

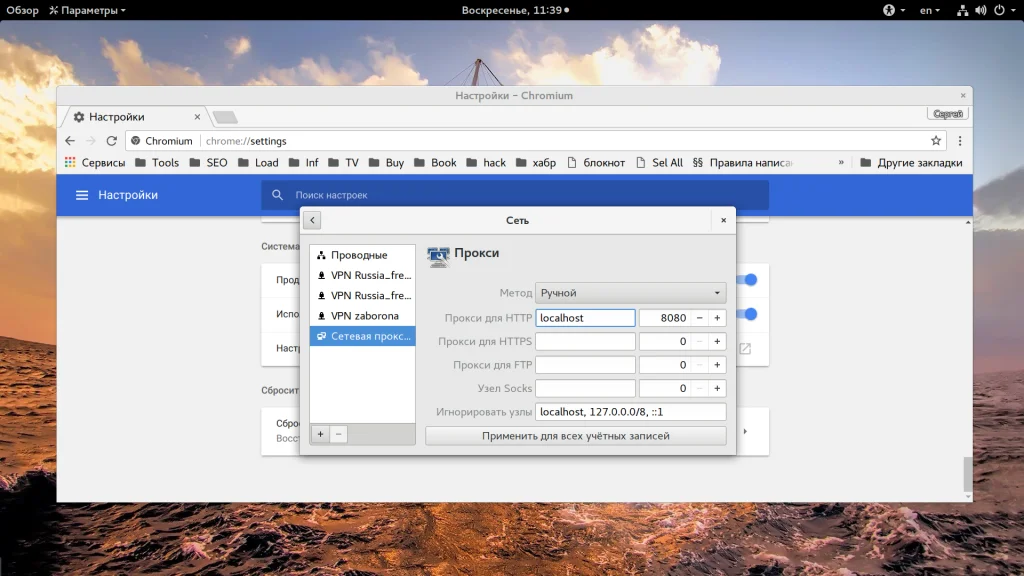

Дальше вам нужно указать адрес прокси localhost, а порт 8080:

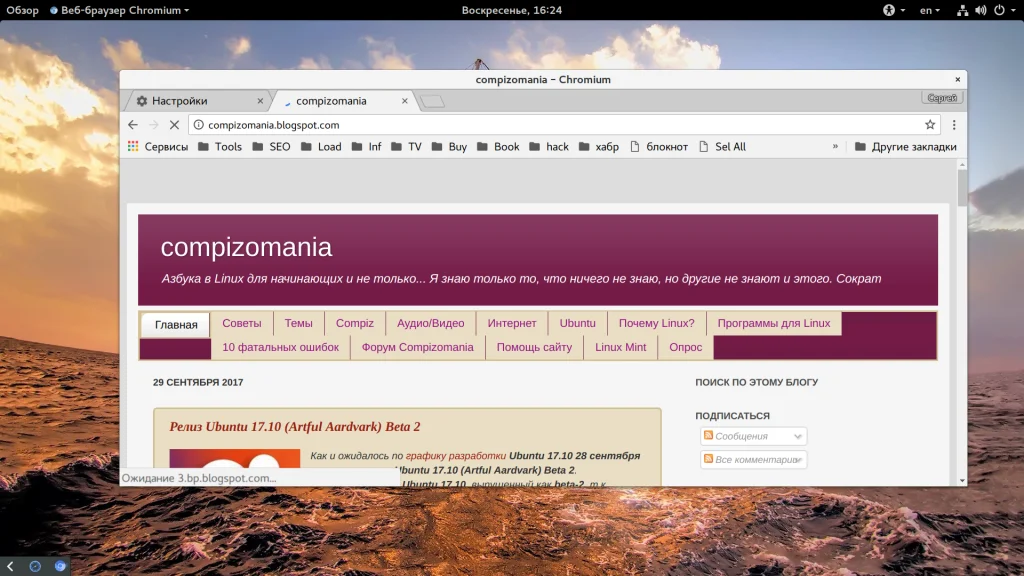

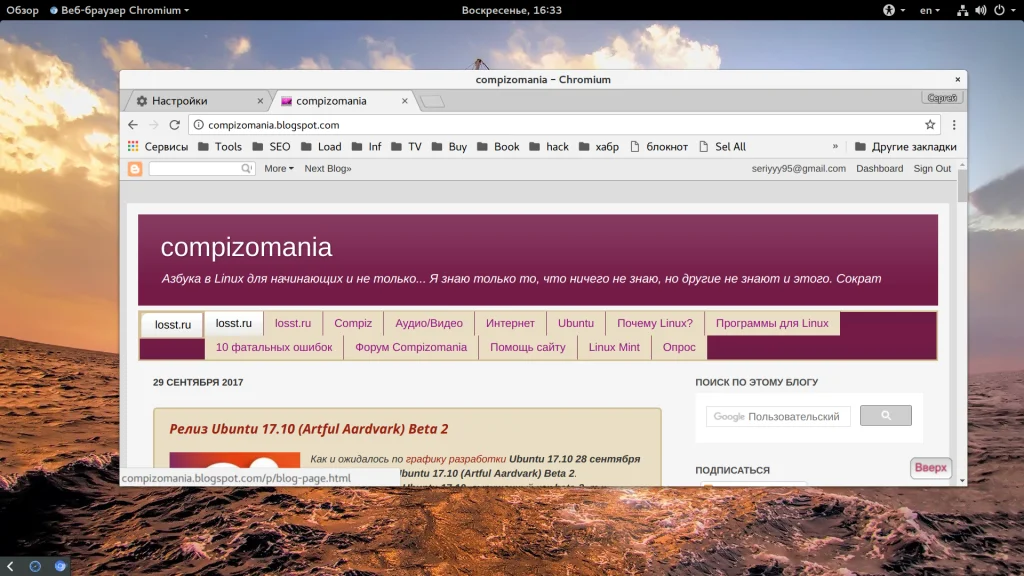

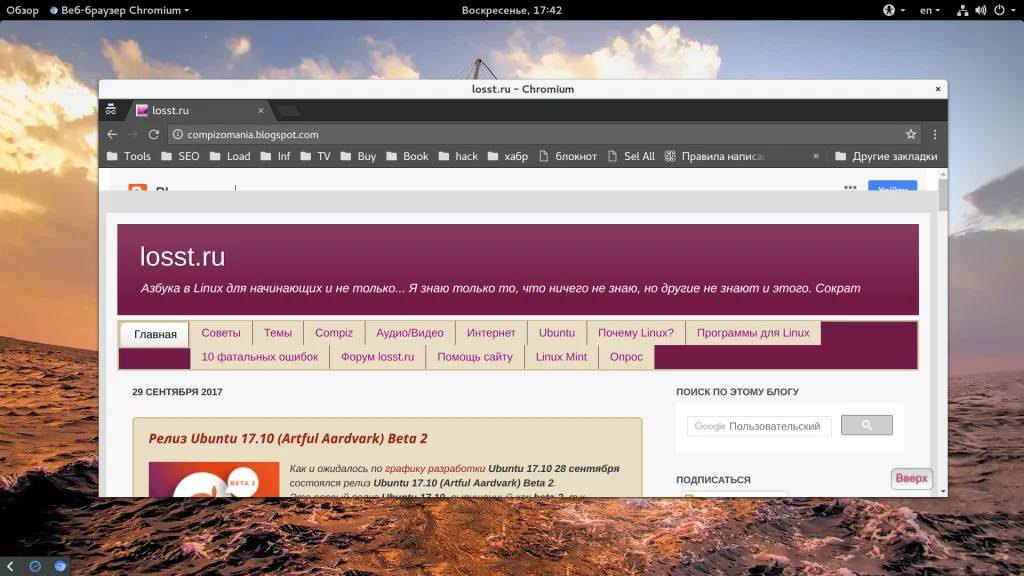

Данная настройка будет работать только для не SSL сайтов. Для обработки HTTPS вам понадобится импортировать сертификат в браузер, а это уже выходит за рамки данной статьи. Теперь откройте любую ссылку в браузере, например, http://compizomania.blogspot.com/.

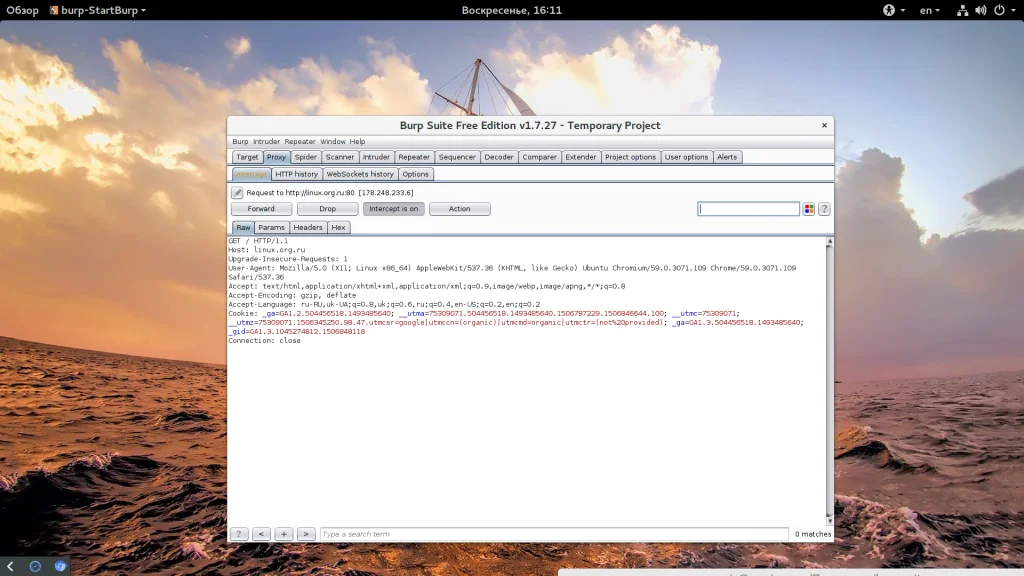

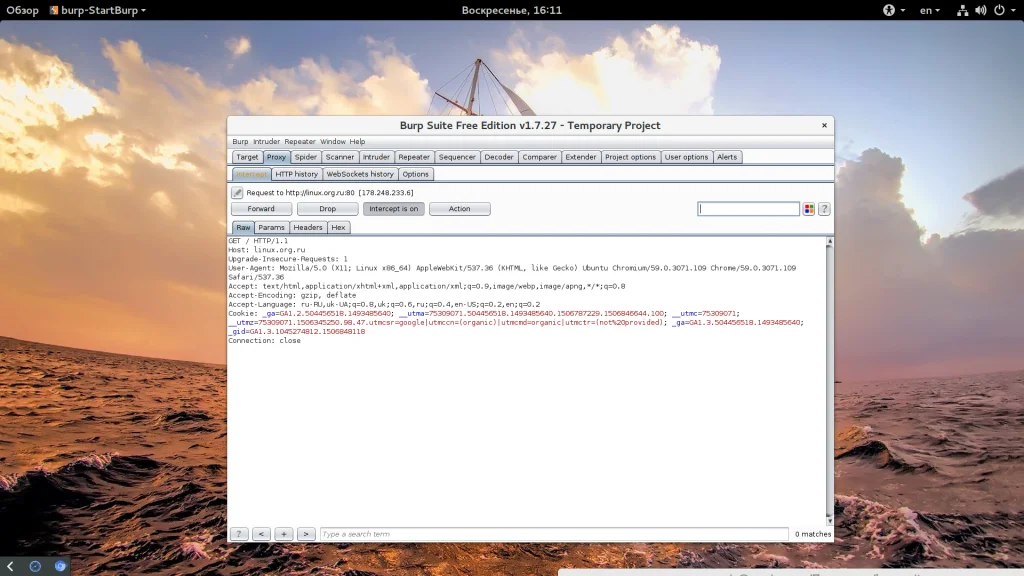

Страница не откроется, а на вкладке "Proxy", "Intercept" вы увидите запрос, отправленный браузером. Его можно отредактировать:

Если не сработало, убедитесь, что включена опция "Intercept is on". Дальше у вас есть три кнопки

- "Forward" - пропустить пакет дальше;

- "Drop" - отбросить пакет;

- "Action" - действия с пакетом.

Пока запрос не отправлен, вы можете отредактировать его так, как вам нужно. Например, изменим значение поля Accept-Encoding на text, чтобы не использовалось шифрование. Далее нажмите "Action" -> "Do intercept" -> "Responce to this request":

Здесь мы говорим, что хотим перехватить ответ на этот запрос, далее нажмите "Forward":

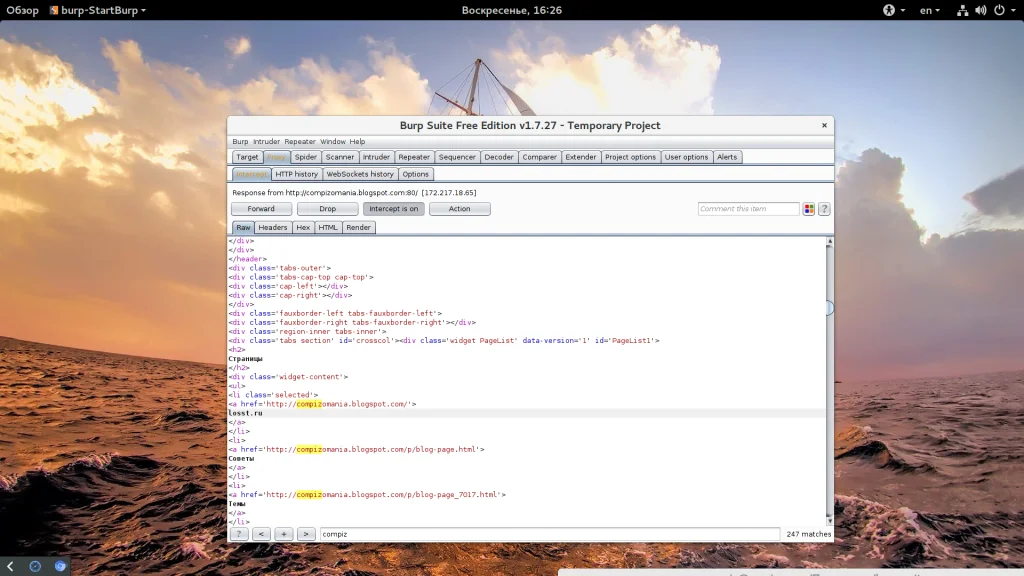

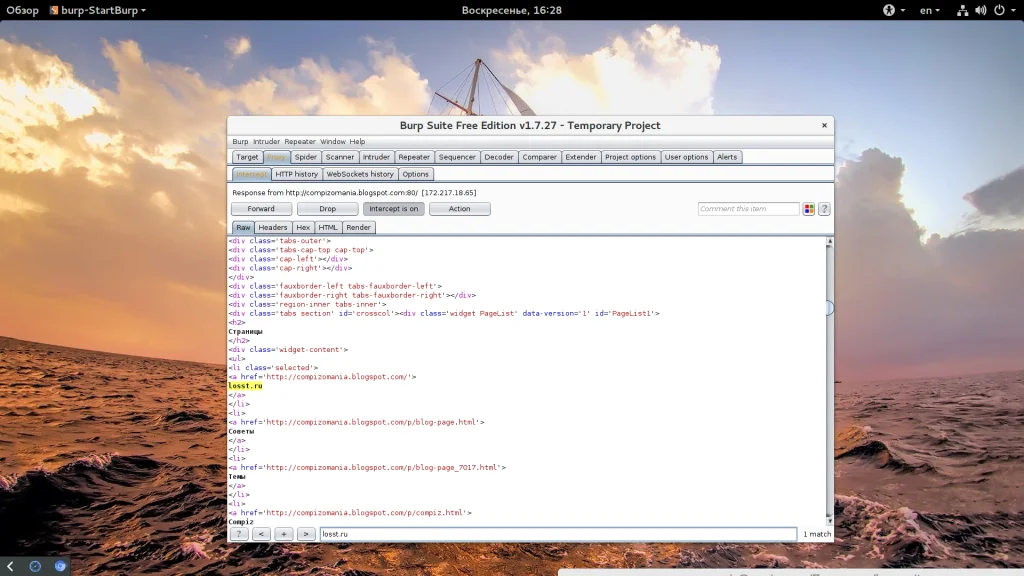

Затем вы увидите перехваченный ответ, его тоже можно редактировать, пока он не был отправлен в браузер, например, заменим слово "Главная" на losst.pro:

Для этого чтобы найти нужный участок текста, можно пользоваться полем поиска внизу страницы.

Дальше нажмите "Forward". Вам нужно будет нажать эту кнопку несколько раз поскольку страница будет пытаться загрузить много нужных ей ресурсов. Или же вы можете установить флажок "Intercept off" чтобы страница загрузилась сама без запросов.

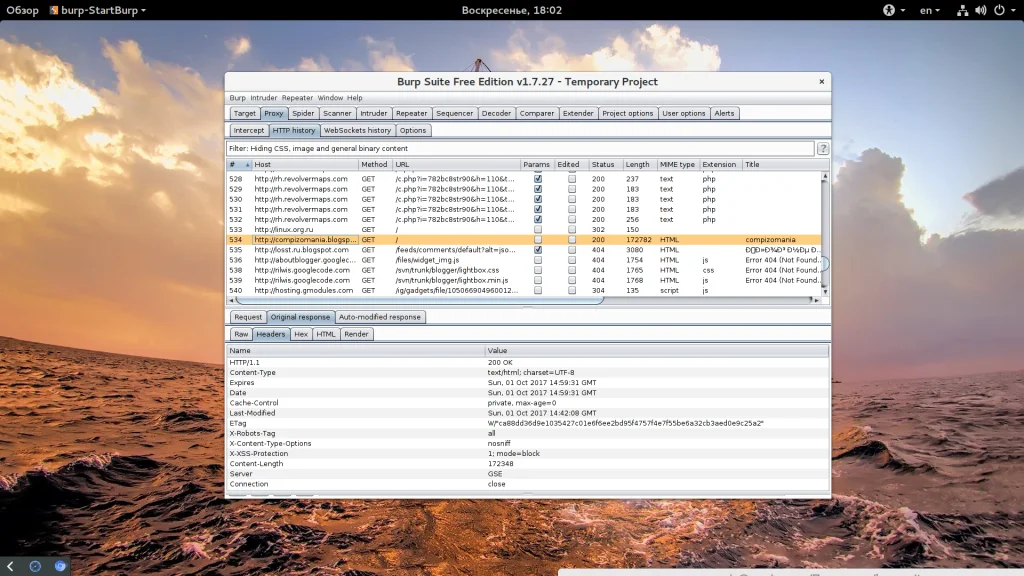

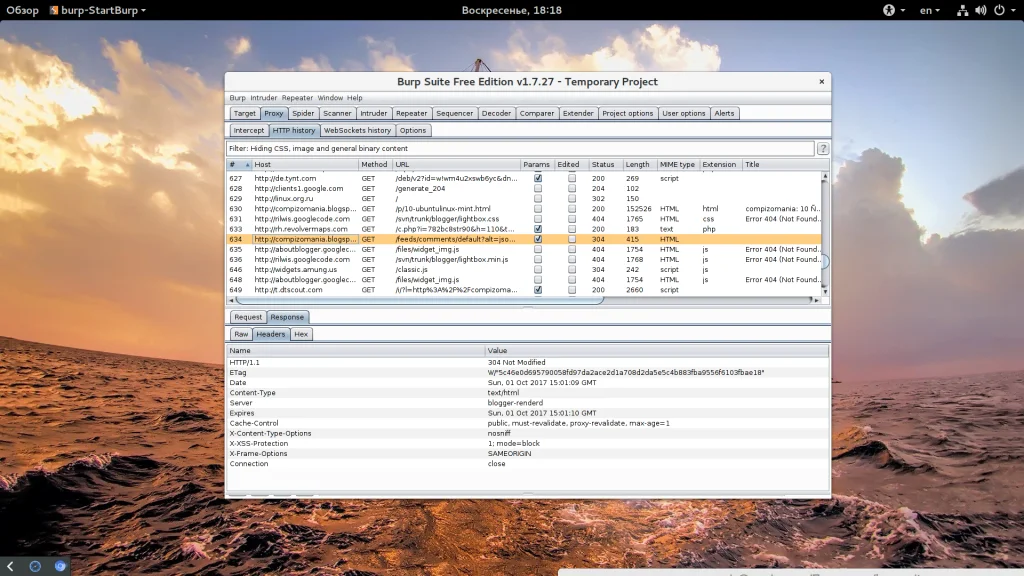

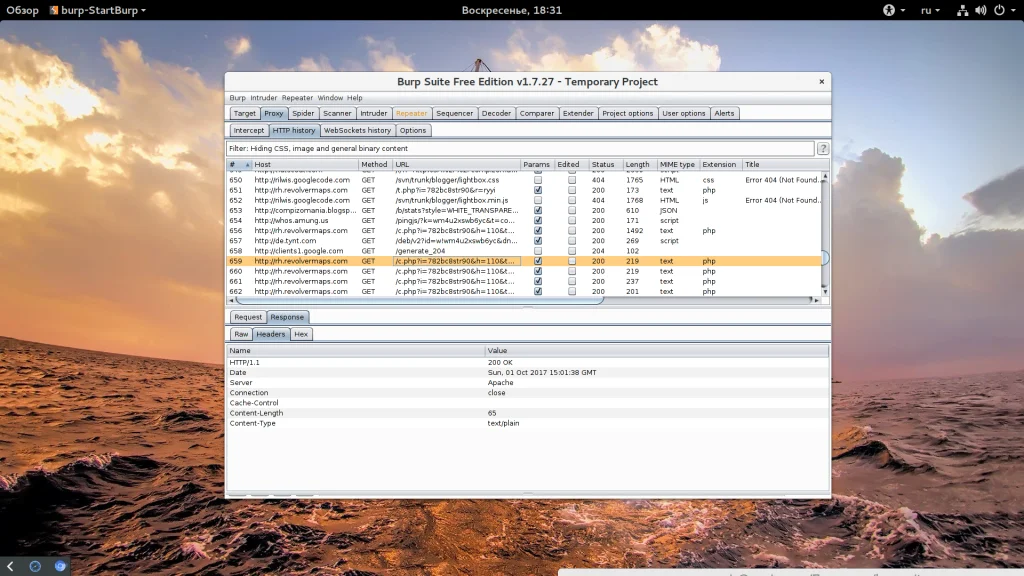

Все перехваченные запросы можно видеть на вкладке "HTTP history":

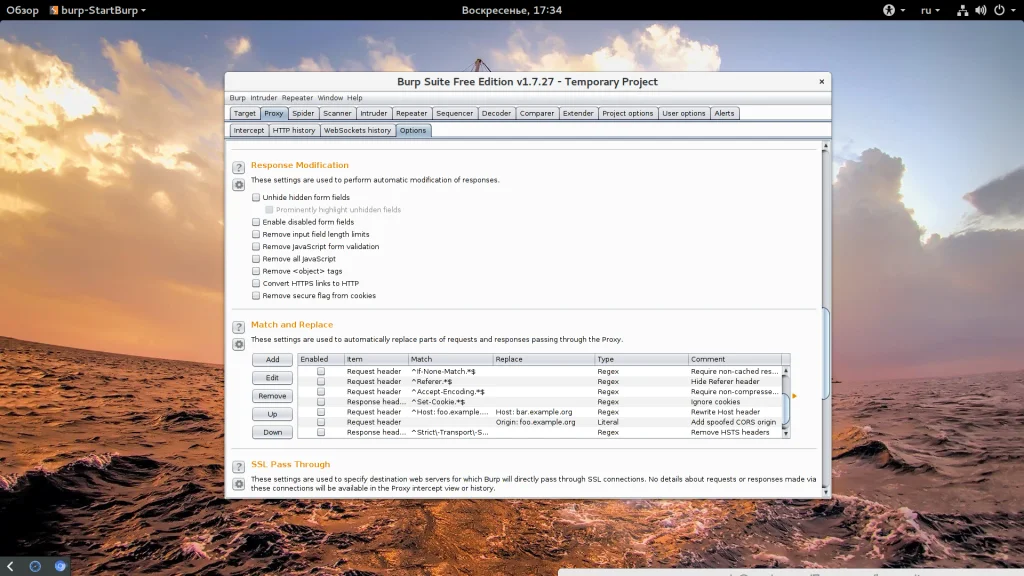

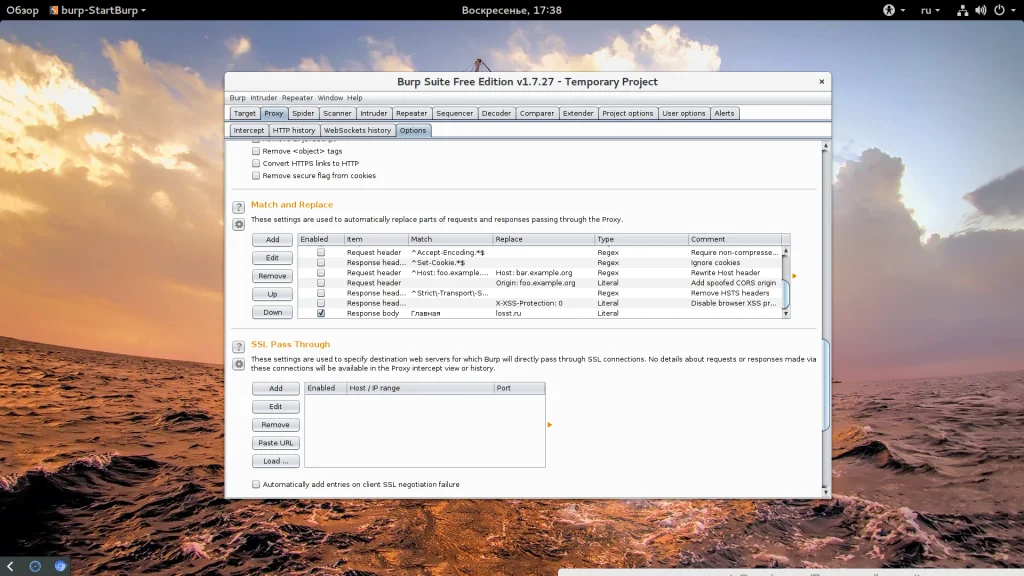

Отсюда их можно отправить в один из инструментов. Прокси может намного больше. Здесь есть автоматическая замена. Перейдите на вкладку "Options" и найдите "Match & Replace":

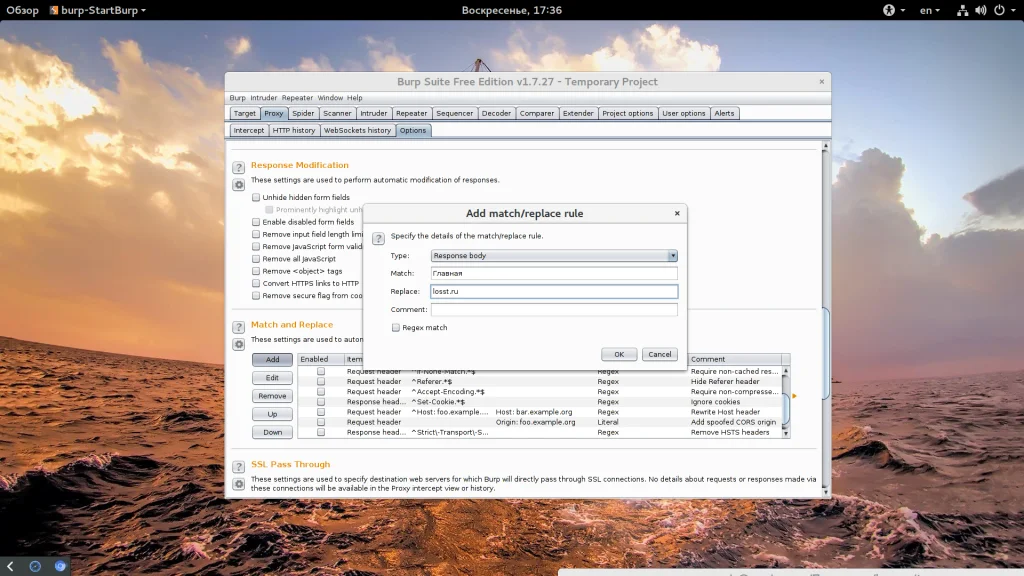

Дальше нажмите "Add" чтобы добавить правило. Тут нужно указать место, где будет выполняться замена, например "Response Body" - в теле ответа. Затем слово или регулярное выражение, которое нужно заменить и на что заменить:

После сохранения правила, нужно поставить напротив него галочку, чтобы его активировать:

Теперь все вхождения указанного слова будут заменяться в получаемых ответах. Только не забудьте про кэш браузера и ответ 304 Not Modified.

2. Использование Intruder

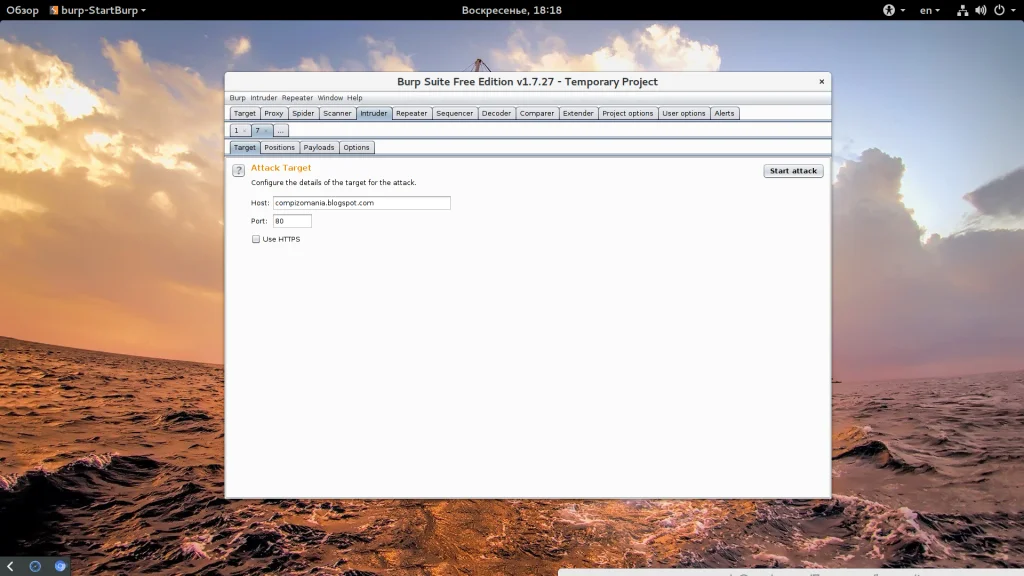

Замена - это самое простое, что можно сделать с помощью Intruder. Этот инструмент позволяет выполнять атаки различных видов, например, атаку перебора пароля, идентификаторов, фаззинг и многое другое. Например, выполним попытку простого анализа страницы на уязвимость к SQL инъекциям. Для этого сначала перейдите на вкладку "Intruder", затем введите в поле URL.

Но будет лучше, если вы возьмете цель на вкладке "Proxy", тогда программа автоматически заполнит тело запроса и вам не понадобится писать его вручную. Для этого откройте "Proxy" -> "HTTP history", а затем найдите нужную ссылку:

Осталось только нажать на ссылке правой кнопкой и выбрать "Send to Intruder". Затем запрос появится там, где нужно:

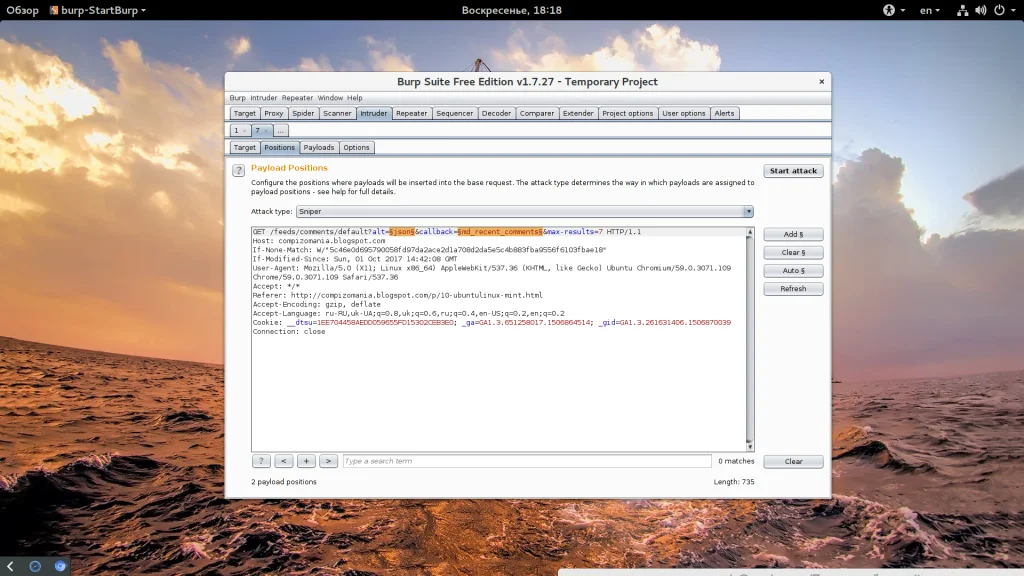

На вкладке "Positions" нужно отметить участки текста или позиции, в которые вы будете подставлять свои значения. Для этого отметьте участок текста и нажмите "Add $$":

Еще, на этой же вкладке нужно выбрать тип атаки. Доступны такие варианты:

- Sniper - одно поле - один payload;

- Battering ram - все поля - один payload;

- Pitchfork - то же, что и первый вариант, но позволяет связывать между собой данные из разных полей;

- Сluster bomb - поочередно перебирает все данные по всем полям.

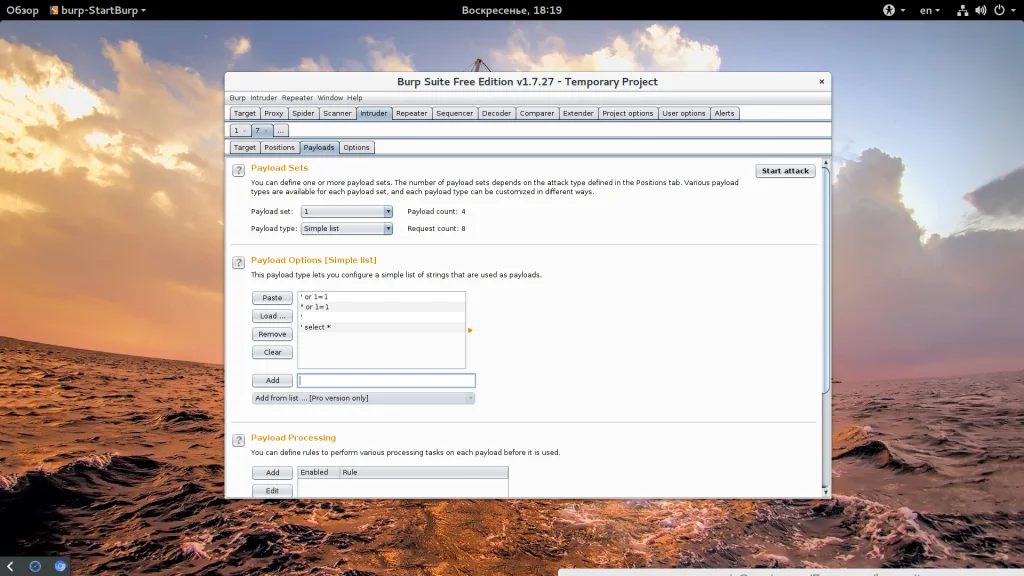

В нашем примере мы будем использовать Sniper. Осталось перейти на вкладку "Payloads" и установить варианты нагрузки, которые мы будем перебирать. Здесь выберите тип атаки "Simply List":

А затем с помощью кнопки "Add" добавьте несколько пунктов. Осталось нажать кнопку "Start Attack" чтобы начать проверку:

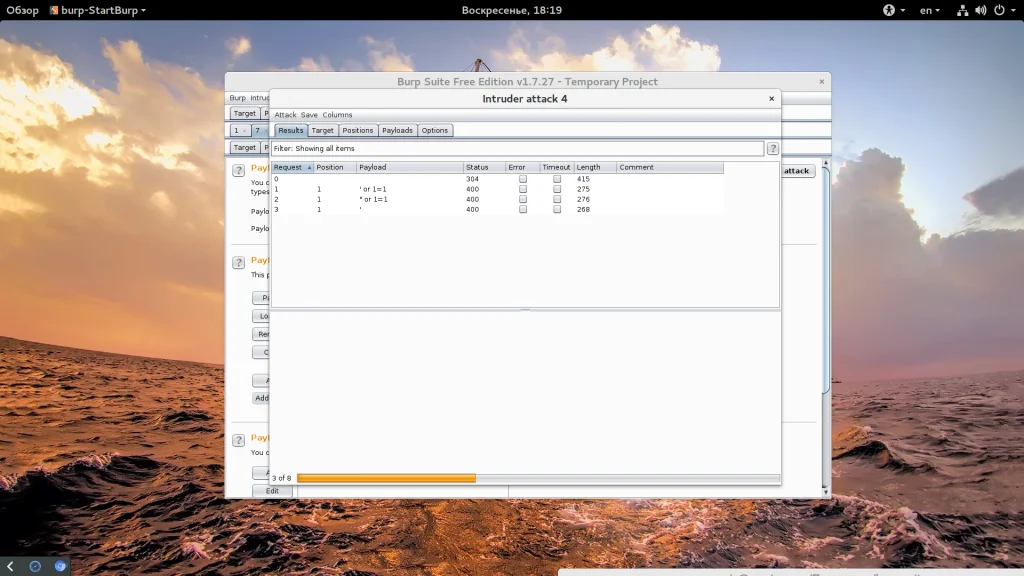

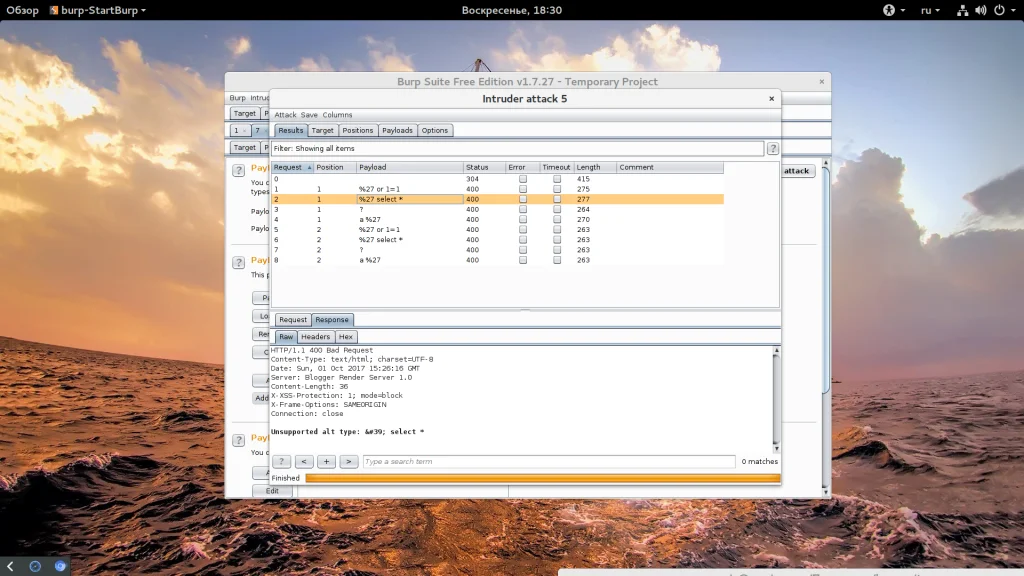

Атака откроется в новом окне, здесь вы сможете увидеть результат, в таблице сразу выводится статус код и размер ответа. Далее вы можете более подробно посмотреть ответ для интересующих вас запросов на вкладке "Response":

Во всех вариантах мы получили ответ 400, неверный запрос, значит либо сайт хорошо защищен, либо просто я не там искал.

3. Использование Repeater

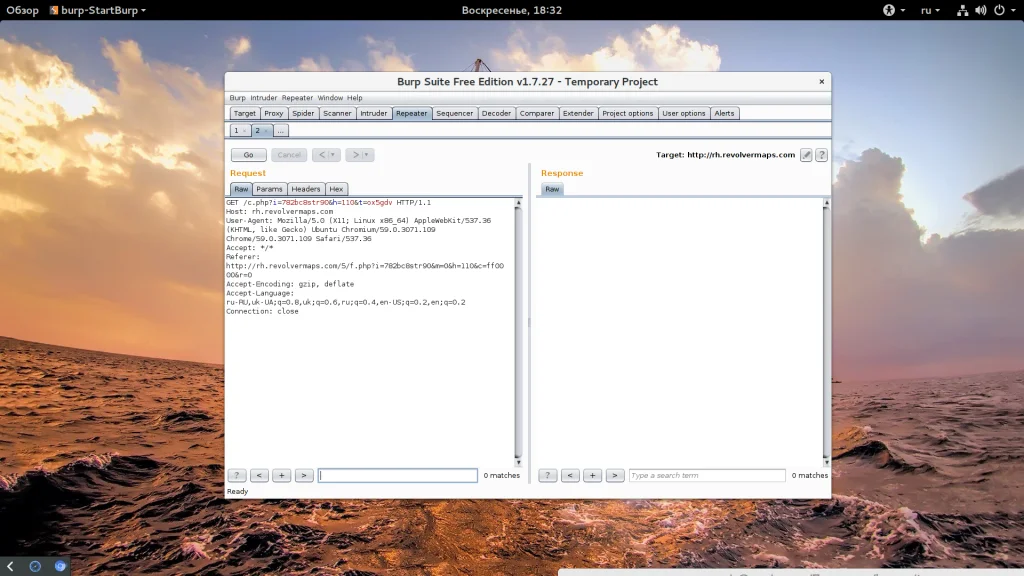

Того что мы рассмотрели уже достаточно чтобы знать как пользоваться Burp Suite на уровне новичка. Но мы рассмотрим еще один инструмент, который применяется для исследования одного запроса. Это Repeater. Чтобы добавить URL, вам нужно опять найти ее на вкладке "Proxy", а потом нажать "Send to Repeater":

Дальше, на вкладке "Repeater" перед вами появится нужный запрос:

Настройте нужные параметры или измените необходимым образом ссылку и нажмите "Go" чтобы выполнять запрос. Так вам будет проще понять как правильно сделать перед тем, как переходить к массовым запросам в Intruder.

Выводы

В этой статье представлена небольшая инструкция Burp Suite, которая поможет вам освоить программу и проверять свои проекты на наличие проблем с безопасностью. Но не используйте программу в противозаконных целях! Если у вас остались вопросы, спрашивайте в комментариях!